本文列出了20款最好的免费工具,帮助你进行数字调查。无论是案例调查,未经授权访问服务器的调查,或者你只是想学习新的技能,这些套件和实用程序都将帮你进行内存取证分析,硬盘驱动器取证分析,图像探索, 成像和移动取证,它们提供了回收系统“底层”信息的能力。

01 SANS SIFT

SANS调查工具包(SIFT)是基于Ubuntu的Live CD,其中包括进行深入取证或事故响应调查所需的所有工具。它支持专家见证格式(E01),高级取证格式(AFF)和RAW(dd)证据格式的分析。SIFT包括诸如用于从系统日志生成时间线的log2timeline,用于数据文件雕刻的Scalpel,用于检查回收站的Rifiuti等工具。

首次进入SIFT环境,建议在桌面上浏览文档,以帮助你快速熟悉可用的工具以及使用方法,还可以使用顶部菜单栏打开工具,或从终端窗口手动启动。

02 ProDiscover Basic

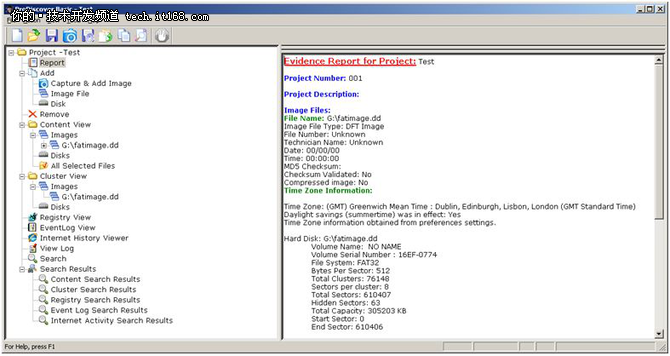

ProDiscover Basic是一个简单的数字取证调查工具,允许对驱动器上发现的数据进行映像,分析并给出报告。添加取证图片后,你可以按内容或通过数据保存集群来查看数据,也可以根据指定条件使用搜索节点搜索数据。

当启动ProDiscover Basic时,首先需要创建或加载项目,并从“添加”节点添加证据。然后,可以使用“内容视图”或“集群视图”节点分析数据,并使用“工具”菜单对数据执行操作。单击“报告”节点以查看有关项目的重要信息。

03 Volatility

Volatility是事件响应和恶意软件分析的内存取证框架,允许用户从易失性内存(RAM)转储中提取数字伪像。使用Volatility可提取有关的正在运行的进程,打开的网络套接字和网络连接,为每个进程加载的DLL,缓存的注册表配置单元,进程ID等信息。

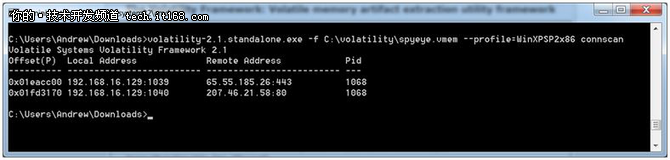

如果你使用独立的Windows可执行版本的Volatility,只需将volatility-2.1.standalone.exe放入一个文件夹,并打开命令提示符窗口。 从命令提示符处,导航到可执行文件的位置,并键入“volatility-2.1.standalone.exe -f <FILENAME> -profile = <PROFILENAME> <PLUGINNAME>”(不带引号), - FILENAME是内存转储的你想要分析的文件名称,PROFILENAME是内存转储被采取的机器,PLUGINNAME是希望用于提取信息的插件名称。

注意:在上面的示例中,使用“connscan”插件来搜索物理内存转储的TCP连接信息。

04 The Sleuth Kit (+Autopsy)

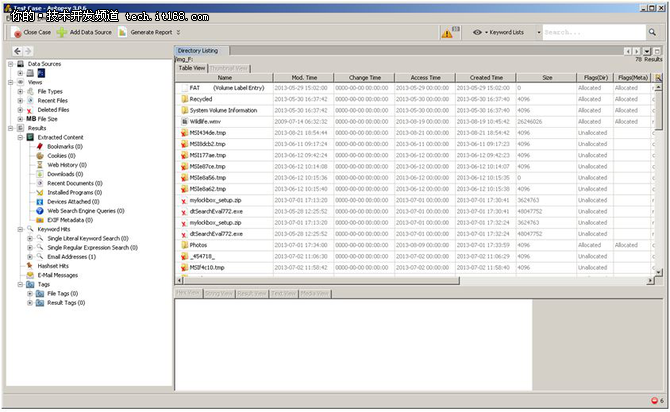

Sleuth Kit是一个开源数字取证工具包,可用于对各种文件系统进行深入分析。剖析本质上是一个GUI,它坐落在The Sleuth Kit的顶部,具有像时间轴分析,哈希过滤,文件系统分析和关键字搜索等开箱即用的功能,也能够添加其他模块的扩展功能。

注意:如果你正在运行Linux框,则可以使用Sleuth Kit,如果运行Windows框,则可以使用自动检测。

启动剖析时,可以选择创建新案例或加载现有案例。如果选择创建新案例,则需要加载取证图像或本地磁盘以开始分析。分析过程完成后,使用左窗格上的节点选择要查看的结果。

05 FTK Imager

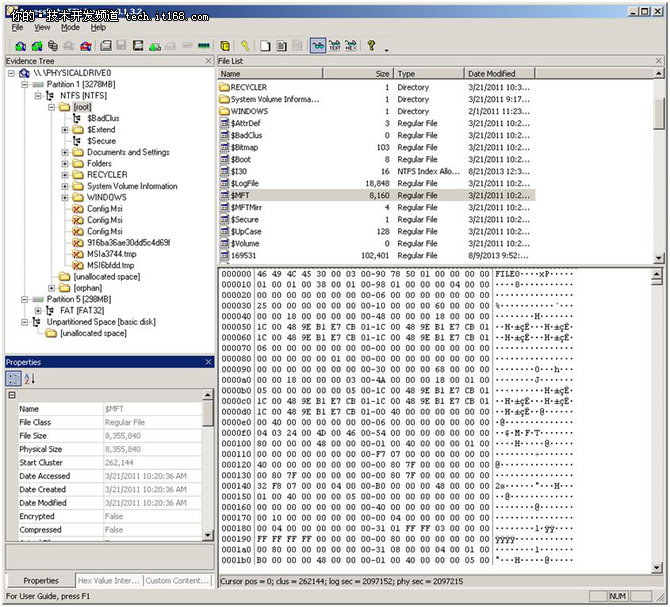

FTK Imager是一个数据预览和成像工具,可用来检查本地硬盘驱动器,网络驱动器,CD / DVD上的文件和文件夹,并查看图像或内存转储的内容。使用FTK Imager,还可以创建文件的SHA1或MD5哈希,将文件和文件夹从取证映像导出到磁盘,查看和恢复从回收站中删除的文件(假定其数据块尚未被覆盖),并在Windows资源管理器中查看其内容的取证映像。

注意:有一个便携式版本的FTK Imager,允许用户直接从USB磁盘中运行。

当启动FTK Imager时,请转到“文件>添加证据项...”以加载一个证据供审核。要创建取证图像,请转到“文件>创建磁盘映像...”,然后选择想要成像的来源。

06 Linux ‘dd’

dd在大多数当今可用的Linux发行版(例如Ubuntu,Fedora)上是默认存在的。此工具可用于各种数据取证任务,例如清零驱动器和创建驱动器的原始映像。

注意:dd是一个非常强大的工具,如果不小心使用可以有毁灭性的影响。建议在真实世界中使用此工具之前,在安全的环境中进行实验。

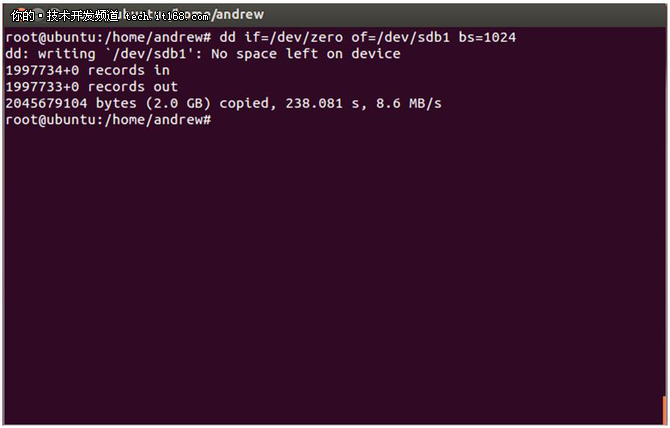

要使用dd,只需打开一个终端窗口,输入dd,然后输入一组命令参数(命令参数显然取决于你想做什么)。清零驱动器的基本dd语法是:

dd if=/dev/zero of=/dev/sdb1 bs=1024

where if = input file, of = output file, bs = byte size

注意:将/ dev / sdb1替换为想要擦除的驱动器名称,将1024字节替换为要写出的字节块大小。

用于创建驱动器取证映像的基本dd语法是:

dd if = / dev / sdb1 of = / home / andrew / newimage.dd bs = 512 conv = noerror,sync

where if = input file (or in this case drive), of = output file, bs = byte size, conv = conversion options

提示:若需要其他使用信息,请在终端窗口中直接键入“man dd”(没有引号),以显示dd命令的帮助手册。

07 CAINE

CAINE(计算机辅助调查环境)是包含大量数字取证工具的Linux Live CD。功能包括交互友好的GUI,半自动报告创建和移动取证,网络取证,数据恢复和更多工具。

当启动到CAINE Linux环境时,可以从CAINE界面(桌面上的快捷方式)或应用程序菜单栏上的“Forensic Tools”文件夹中的每个工具的快捷方式启动数字取证工具。

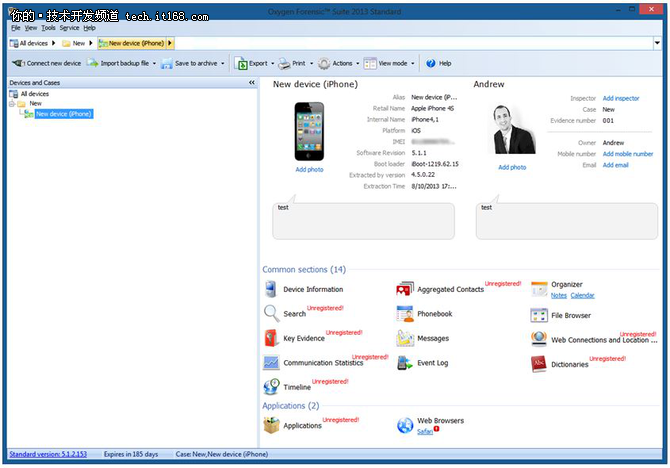

08 Oxygen Forensic Suite 2013 Standard

如果你正在调查一个案例,需要从手机收集证据支持,Oxygen Forensics Suite(标准版)是一个帮助你实现这一点的工具。 功能包括收集设备信息(制造商,操作系统平台,IMEI,序列号等),联系人,消息(电子邮件,短信,彩信等)和恢复已删除的邮件,通话记录,日历和任务信息。它还配有一个文件浏览器,允许访问和分析用户照片,视频,文档和设备数据库。

当启动Oxygen Forensic Suite时,点击顶部菜单栏上的“连接新设备”按钮,启动“Oxygen取证提取器”向导,指导选择要提取的设备和信息类型。

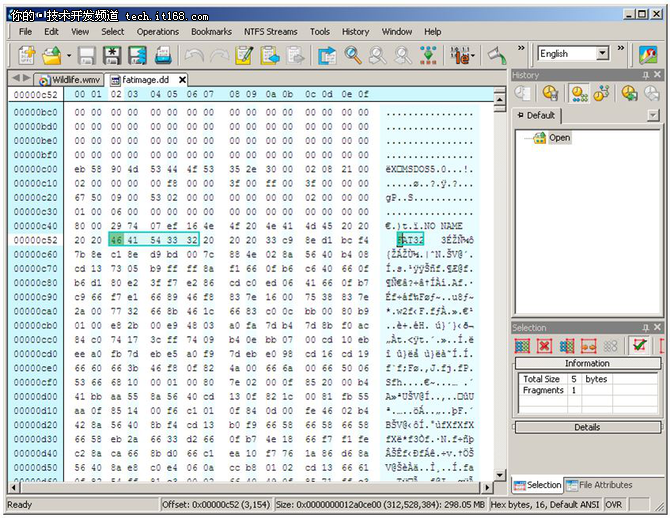

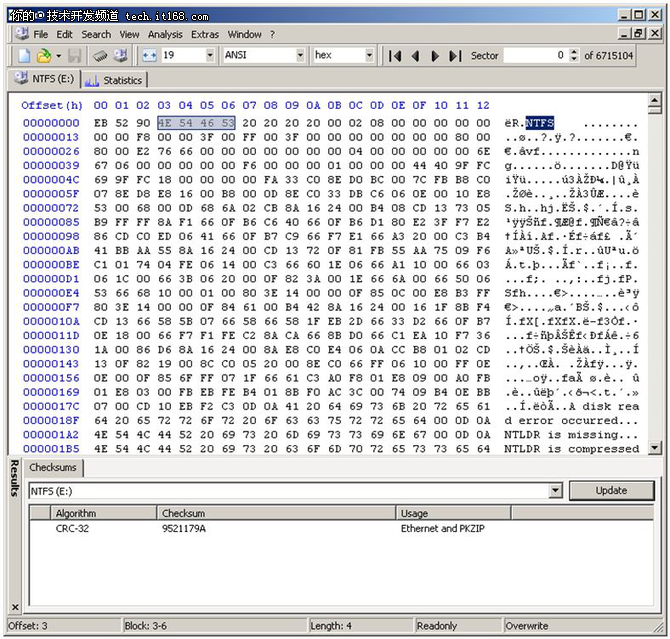

09 Free Hex Editor Neo

Free Hex Editor Neo是一个基本的十六进制编辑器,用于处理大型文件。虽然在Hex Editor Neo的商业版本中增加了许多附加功能,但我发现这个工具对于加载大型文件(例如数据库文件或图像)和执行诸如手动数据刻画,低级文件编辑,信息收集或搜索隐藏数据方面很有用。

使用“文件>打开”将文件加载到十六进制编辑器Neo。数据将显示在中间窗口,可以在其中手动导航十六进制或按CTRL + F运行搜索。

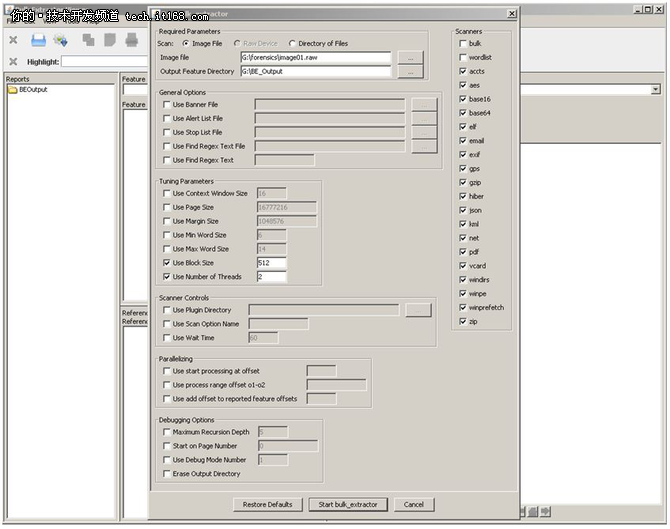

10 Bulk Extractor

bulk_extractor是一种计算机取证工具,用于扫描磁盘映像,文件或文件目录,并提取信用卡号,域,电子邮件地址,URL和ZIP文件等信息。提取的信息被输出到一系列文本文件(可以手动审查或使用其他取证工具或脚本来分析)。

提示:在输出文本文件中,将找到类似于信用卡号,电子邮件地址,域名等的数据条目。你还将在文本文件的第一列中看到一个十进制值,当转换为hex可以用作磁盘上找到条目的指针(例如,如果使用十六进制编辑器手动分析磁盘,则可以跳转到此十六进制值以查看数据)。

Bulk_extractor作为命令行工具或GUI工具。在上面的示例中,我设置批量提取工具从早期我取得的取证图像中提取信息,并将结果输出到名为“BE_Output”的文件夹。 然后可以在批量提取查看器和上述输出文本文件中查看结果。

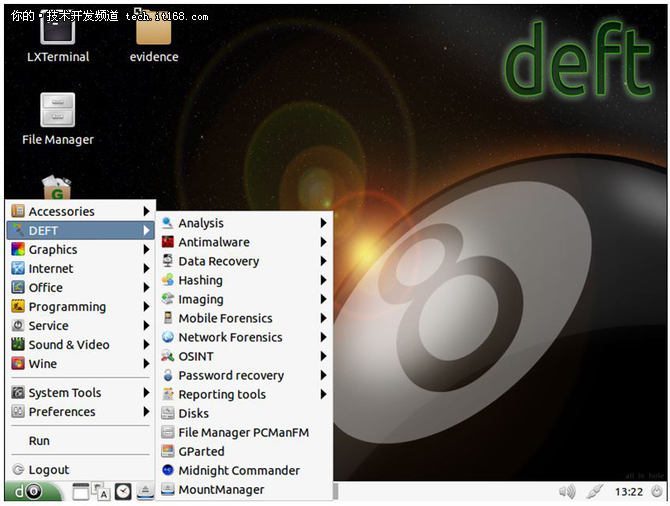

11 DEFT

DEFT是另一个Linux Live CD,捆绑了一些最受欢迎的免费开源计算机取证工具。它旨在帮助事件响应,网络智能和计算机取证方面。其中,包含移动取证,网络取证,数据恢复和散列的工具。

当使用DEFT向导时,会询问是要加载实时环境还是将DEFT安装到磁盘。如果加载实时环境,可以使用应用程序菜单栏上的快捷方式启动所需的工具。

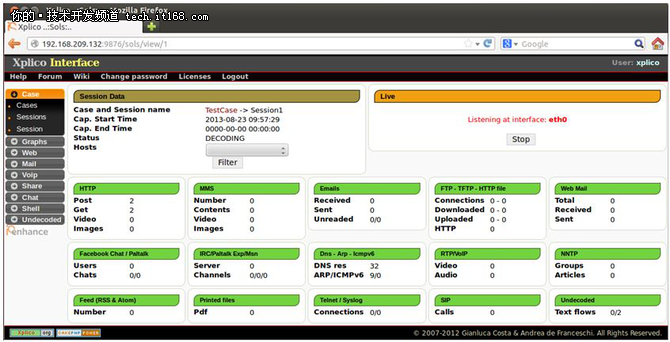

12 Xplico

Xplico是一个开源网络取证分析工具(NFAT),旨在从互联网流量中提取应用数据(例如,Xplico可以从POP,IMAP或SMTP流量中提取电子邮件)。特征包括支持多种协议(例如HTTP,SIP,IMAP,TCP,UDP),TCP重组,以及将数据输出到MySQL或SQLite数据库等。

安装Xplico后,导航到http://<IPADDRESS>:9876并使用正常用户帐户登录,即可访问Web界面。你需要做的第一件事是创建一个案例并添加一个新的会话。当创建新会话时,可以加载PCAP文件(例如从Wireshark获取)或启动实时捕获。会话完成解码后,使用左侧的导航菜单栏查看结果。

13 LastActivityView

LastActivityView允许用户查看执行操作和机器上发生的事件。将记录下所有活动,例如运行可执行文件,从Explorer打开文件/文件夹,应用程序或系统崩溃或执行软件安装的用户。该信息可以导出为CSV / XML / HTML文件。当需要证明用户(或帐户)执行他或她说他们没有执行的操作时,此工具非常有用。

当启动LastActivityView时,它将立即开始显示正在其上运行的机器上执行的操作列表。按操作时间排序或使用搜索按钮开始调查在机器上执行的操作。

14 DSi USB Write Blocker

DSi USB写阻塞器是一种基于软件的写阻塞器,可防止对USB设备的写访问。这在调查中是很重要的,以防止通过修改元数据或时间戳使证据无效。

当运行DSi USB写阻塞器时,会打开一个窗口,允许启用或禁用USB写阻止器。 一旦进行更改并退出应用程序,可以从任务栏中的挂锁图标查看状态。当对USB驱动器执行分析时,首先启用USB写阻止程序,然后插入USB驱动器。

注意:如果你正在寻找一个命令行替代USB写阻止程序,检查“所有Windows的USB写阻止程序”:http://sourceforge.net/projects/usbwriteblockerforwindows8/

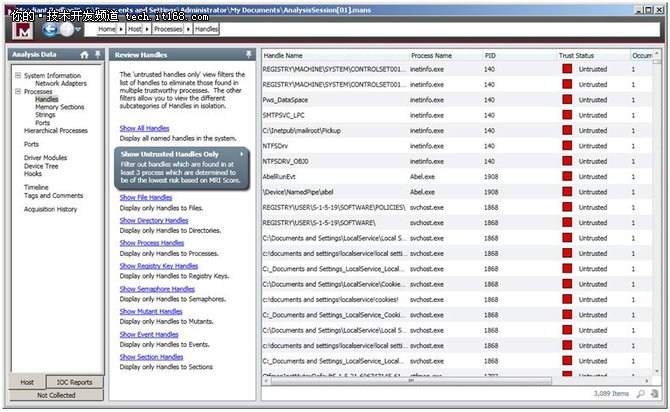

15 Mandiant RedLine

RedLine提供对特定主机执行内存和文件分析的能力。它从内存中收集有关正在运行的进程和驱动程序的信息,并收集文件系统元数据,注册表数据,事件日志,网络信息,服务,任务和Internet历史记录,以帮助构建整体威胁评估配置文件。

当启动RedLine时,将需选择收集数据或分析数据。除非你已经有了一个内存转储文件可用,否则需要创建一个收集器从机器收集数据,直至完成。一旦你有一个内存转储文件,就可以开始分析了。

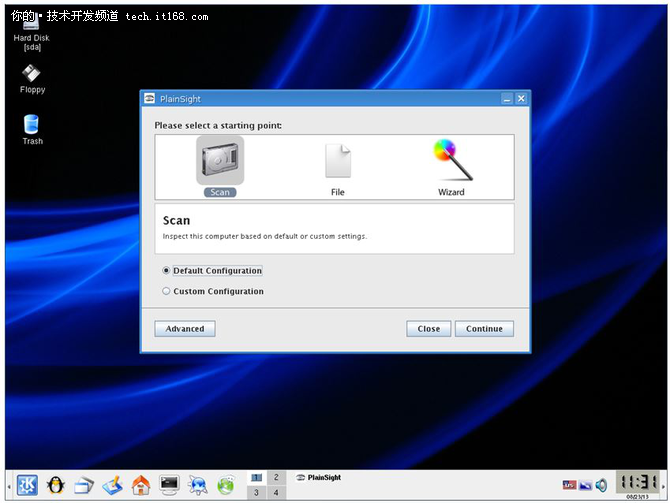

16 PlainSight

PlainSight是一个基于Knoppix(Linux发行版)的Live CD,它允许用户执行数字取证任务,如查看互联网历史记录,数据刻画,USB设备使用信息收集,检查物理内存转储,提取哈希密码等。

当进入PlainSight时,会弹出一个窗口,要求选择是要执行扫描,加载文件还是运行向导,你需要输入选择以开始数据提取和分析过程。

17 HxD

HxD是一个交互友好的十六进制编辑器,允许执行低级编辑和修改原始磁盘或主存储器(RAM)。HxD的设计考虑了易用和性能两方面问题,可以处理大型文件。功能包括搜索和替换,导出,内置文件粉碎机,文件的连接或拆分,生成统计数据等。

从HxD界面开始分析,从“文件>打开”打开一个文件,从“Extras>打开磁盘...”加载磁盘或从“Extras> Open RAM ...”加载RAM进程。

18 HELIX3 Free

HELIX3是一个基于Linux的Live CD,用于事件响应构建,计算机取证和电子发现方案。它包含了一堆开源工具,从十六进制编辑器到数据刻画软件到密码破解工具等。

注意:你需要的HELIX3版本是2009R1。此版本是HELIX由商业供应商接管之前可用的最后一个免费版本。HELIX3 2009R1今天仍然有效,并为数字取证工具包提供有用的补充。

当使用HELIX3向导时,会询问是要加载GUI环境还是将HELIX3安装到磁盘。如果选择直接加载GUI环境(推荐),将出现一个基于Linux的屏幕,你可以选择运行捆绑工具的图形化版本。

19 Paladin Forensic Suite

Paladin Forensic Suite是一个基于Ubuntu的Live CD,包含大量开源的工具。在Live CD上找到的80+工具被分为超过25个类别,包括成像工具,恶意软件分析,社交媒体分析,散列工具等。

在启动Paladin Forensic Suite后,导航到应用程序菜单或单击任务栏中的某个图标开始。

注意:Paladin Forensic Suite的方便快速入门指南可以从Paladin网站以及Paladin本身的任务栏查看或下载。

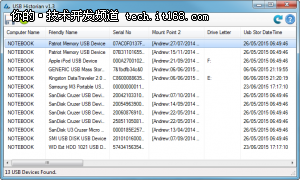

20 USB Historian

USB Historian主要从Windows注册表解析USB信息,以提供插入到计算机中的所有USB驱动器的列表。它显示诸如USB驱动器的名称,序列号,以及用户帐户等信息。当需要了解数据是否被盗,移动或访问时,此信息可能非常有用。

启动USB Historian时,单击顶部菜单上的“+”图标以启动数据解析向导。选择要解析数据的方法(驱动器盘符,Windows和用户文件夹或单个Hive /文件),然后选择要解析的相应数据。完成后,将看到类似于上图所示的信息。

http://tech.it168.com/a2016/1209/3061/000003061217.shtml

No comments:

Post a Comment